オンプレAD(Active directory)の担当者がAzureAD(Active directory)の担当者に昇格し、クラウド基盤の認証基盤(Identity as a Service)に挑むシリーズ

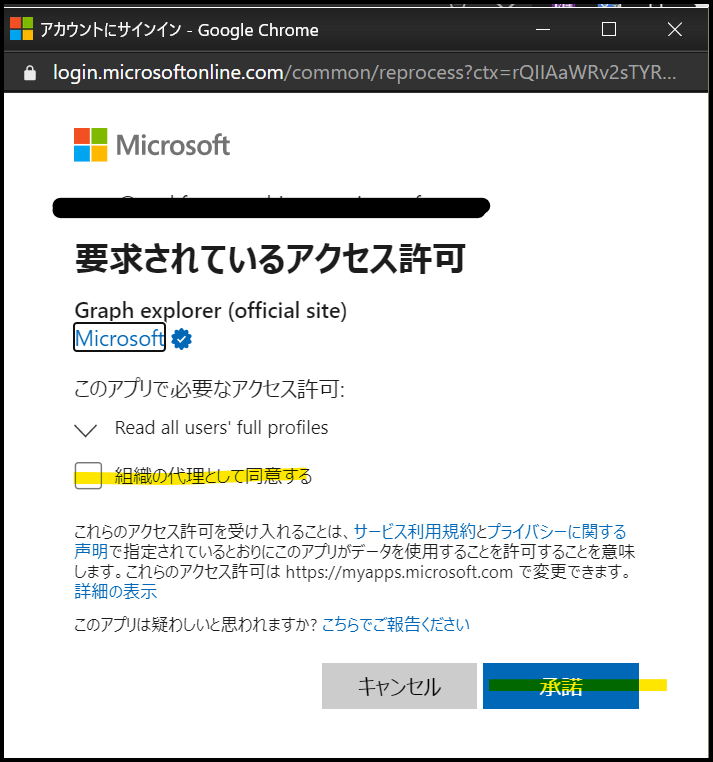

AzureADに連携しているアプリケーションを管理者権限で利用しているとたびたび、「要求されているアクセス許可」というものが表示されます

今回はGraph explorerを例に説明していきます

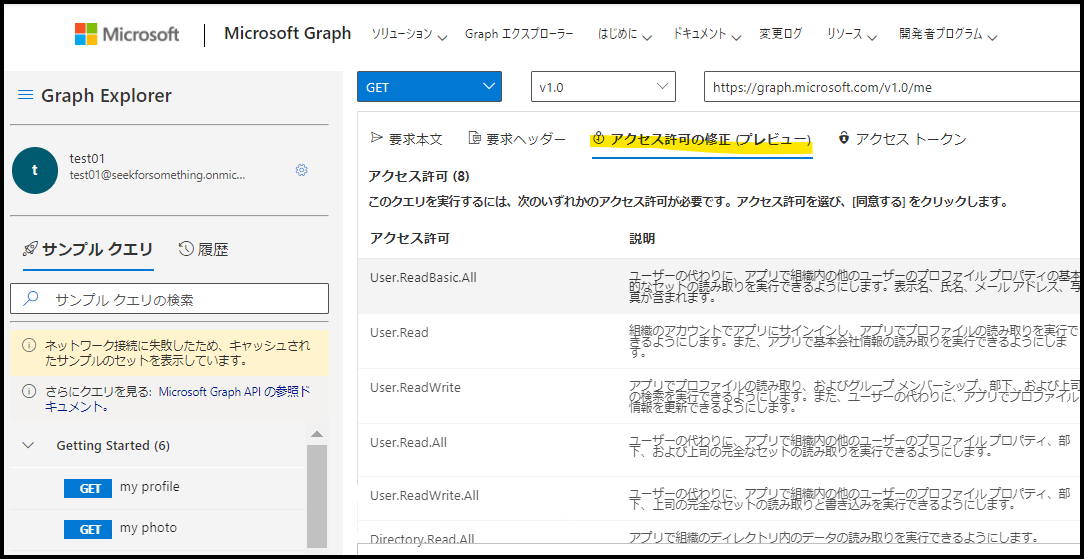

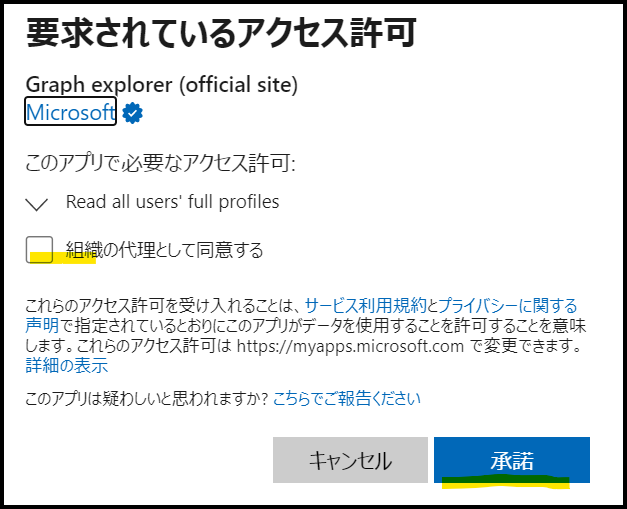

Graph explorerの以下の画面でAPIのアクセスに同意することができます

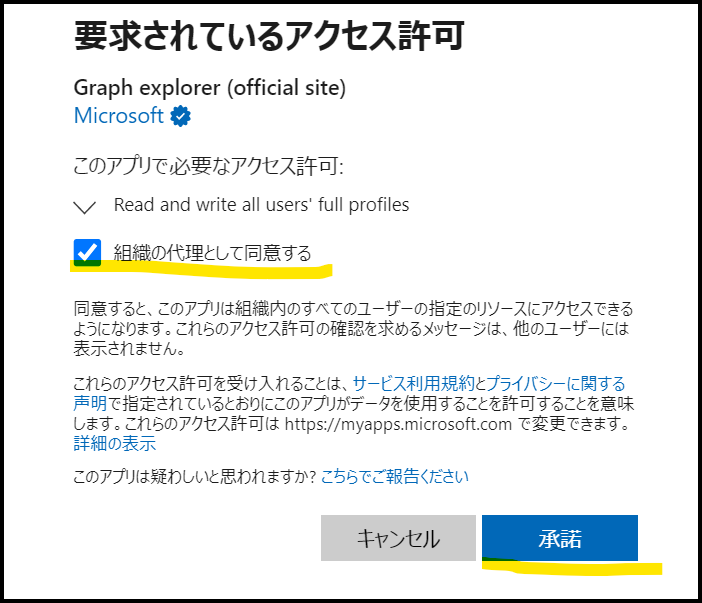

ここの中では以下の二つの選択肢があります

- 「組織の代理として同意する」にチェックを入れないで承諾する

- 「組織の代理として同意する」にチェックを入れて承諾する

では一つずつ見ていきましょう

「組織の代理として同意する」にチェックを入れないで承諾する

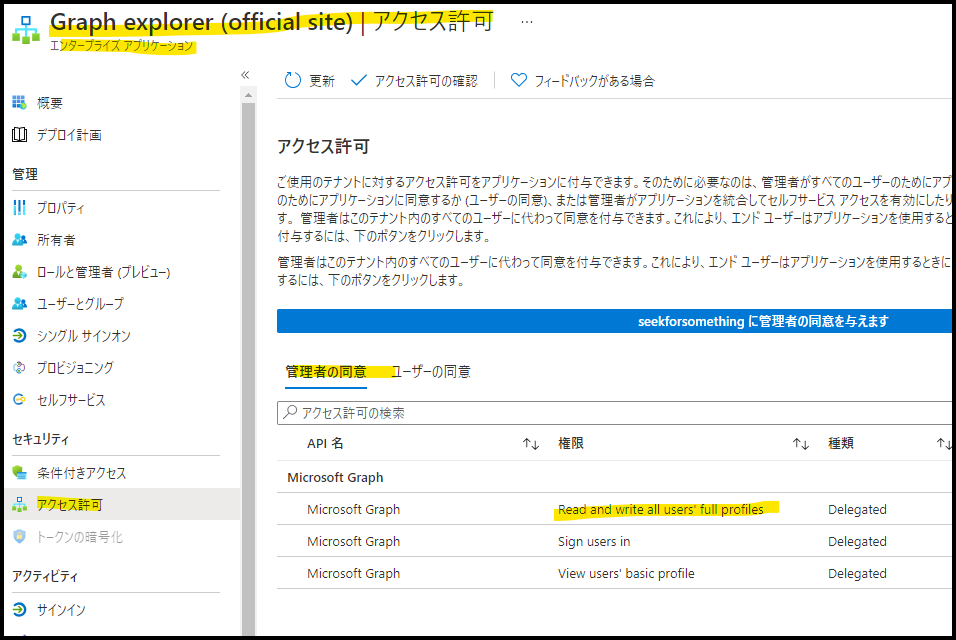

ここで承諾した内容はAzureAD上の以下の画面に反映されます

結果的にこのユーザは、このアプリ(今回はGraph explorer)で「Read all users’ full profiles」というAPIを呼び出すことが許可されます

自分で自分に権限を付与した形になります。

逆に言うと自分以外の人はこのAPIを呼び出すことはできませんのでそこは安心して大丈夫なようです。(あまり自信はありませんが、そのようです)

「組織の代理として同意する」にチェックを入れて承諾する

ここで承諾した内容はAzureAD上の以下の画面に反映されます

管理者権限で「組織の代理として同意」するとこのアプリケーションを利用するすべてのユーザがこのAPIを利用できるということになるようです。

これはセキュリティーの観点から信頼できるアプリケーションに対してしか実行してはいけませんし、組織のユーザに対してアクセス権限を付与してしまうことになるので十分に検討したうえで実施する必要がありそうです。

ここでわかったことは管理者はむやみに「組織の代理として同意」をしてはいけないということです。

逆に言えば、「組織の代理として」チェックボックスをチェックしなければ 自分の許す範囲内で色々なアプリケーションを試すことはできます。